総員22万人以上!!「中国系ハッカー集団Tick」の脅威!

三菱電機にサイバー攻撃「中国系ハッカー集団Tick」の恐るべき正体

これは「氷山の一角」に過ぎない

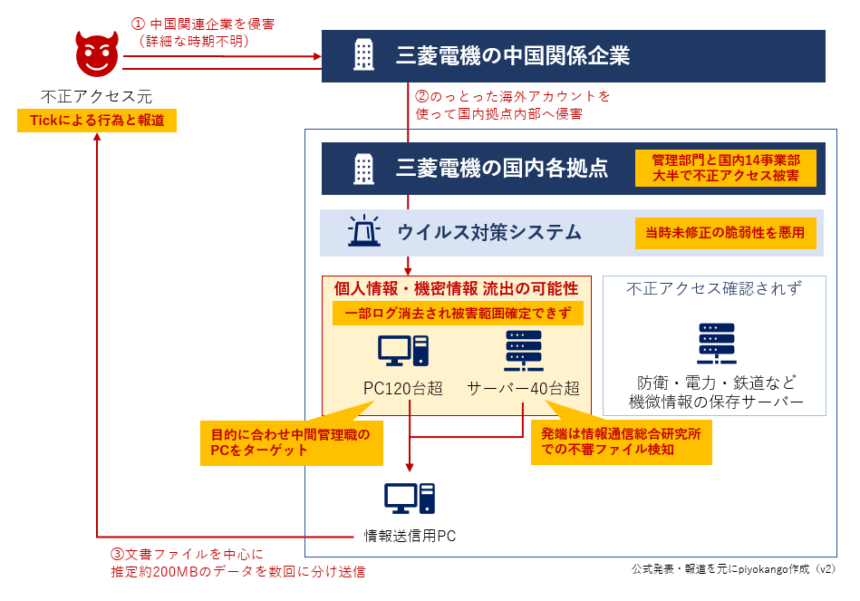

2020年1月20日、日本の電機メーカー大手の三菱電機が大規模サイバー攻撃を受けていたことが判明した。

恐怖の進化を遂げた「中国製軍事ドローン」その驚きの実態

朝日新聞が報じたところでは、国内外の多数のパソコンやサーバーが不正にアクセスされ、「自社の情報に加え、防衛省、環境省、内閣府、原子力規制委員会、資源エネルギー庁など10を超える官公庁や政府機関、電力、通信、JR・私鉄、自動車の大手を中心に少なくとも数十社の国内外の民間企業に関する様々な情報が不正アクセスを受けた。その一部が外部に流出した可能性がある」という。

三菱電機は、朝日新聞の取材に「社内調査の結果、防衛・電力・鉄道などの社会インフラに関する機微な情報、機密性の高い技術情報や取引先に関わる重要な情報は流出していないことを確認済み」とコメントしている。

しかし、サイバー安全保障やスパイ工作について取材してきた筆者にとっては、防衛情報やインフラ関連の情報が盗まれていたとしても驚きはない。さらに言うと、同記事では犯行グループは中国のサイバー攻撃集団Tickだと指摘しているが、それも意外ではない。

筆者は『世界のスパイから食い物にされる日本』(講談社+α新書)を上梓したばかりで、そこでも中国のスパイ工作やサイバー攻撃について詳述しているが、今回の三菱電機への攻撃は、長年中国が行っているサイバー攻撃やサイバースパイ工作のほんの一端に過ぎない。

ただ機密情報が中国側に盗まれるだけでなく、もっと怖いのは、日本のインフラ情報が盗まれることだ。下手すれば、サイバー攻撃によって電力や通信、鉄道などのインフラが遮断されてしまうことも考えられる。事実、世界ではこれまでも各地で、核燃料施設が破壊されたり(イラン)、通信が完全に監視・妨害されたり(イラク戦争、シリア内戦など)、都市部で大規模停電が起きたりと(ウクライナなど)、サイバー攻撃によって大きなインフラ被害が出たケースは多い。

そこで、今回攻撃を行ったとされる中国によるサイバー攻撃の実態と、いったい誰がどのように攻撃をしているのかについて迫ってみたい。

政府のスパイ機関が関与している

まず中国のサイバー攻撃集団Tickとは何者なのか。

彼らは、実はかねて知られていた組織で、セキュリティ会社などが2016年に最初の活動を報告しているが、実際はそれ以前からサイバー攻撃を実施していたと言われている。特に日本を狙っており、それ以外には、韓国やオーストラリア、シンガポールやインドなどをターゲットにしている政府系ハッカー集団だ。

この組織は2016年頃からこんな手口で攻撃を行っている。まずスピアフィッシングメールなどを送りつけて、狙った相手がマルウェア(不正プログラム)に感染すると、様々なハッキングツールを投入して、システム内部を調べ、重要な情報にアクセスできる権限を狙う。そのマルウェアは情報を集めて、攻撃者の元に不正に送る。

またマルウェアを感染させてから、バックドア(裏口)を作り、遠隔で不正アクセスを行うパターンもある。過去には、テクノロジー系だけでなく海洋分野やメディアの放送局を狙っていたことも確認されている。日本企業の社内の電子メールや、パワーポイントのファイルなどを盗むことにも成功しているという。

この攻撃は、中国政府のサイバー部隊やスパイ機関が関与していると考えていい。今回、機密情報やインフラ情報が目的とされていることからも、背後には国が関与していると考えるのが自然だ。基本的に金銭目的で犯罪を犯すハッカーがそれを盗んだところで、「儲け」にしづらいからだ。

三菱電機もそのほかの日本の大手企業も、サイバーセキュリティの重要性が叫ばれる近年、サイバー攻撃対策には力を入れている。それでも不正アクセスを許した理由は、中国の攻撃者がその辺にいるハッカーなどとは違って、かなり高いレベルの攻撃を行っているからだ。

例えば、世間でまだ知られていないセキュリティの穴、つまり脆弱性(ゼロデイ脆弱性)を使っているとも考えられる。このゼロデイ脆弱性はセキュリティを破るのに非常に有効であり、「サイバー攻撃兵器」とも呼ばれている。中国政府系ハッカーらも多数所有していると言われる。

激しい攻撃にさらされている台湾

今回のケースでは、三菱電機の中国の関連会社が攻撃のスタート地点になっていたらしい。となると、これは「サプライチェーン攻撃」と呼ばれるサイバー攻撃の手段だとみられる。

サプライチェーン攻撃とは、メインターゲットである大手企業(この場合は三菱電機)をいきなり直接攻撃するのは容易ではないため、その取引先でセキュリティ意識が比較的低い中小企業や国外の取引先(中国の関連企業)を狙うことをいう。巧妙なツールを使い、関連企業に入り込んでから、本丸のターゲットに入っていく。

この手の攻撃も過去にたくさん起きている。例えば、2017年に日立製作所がランサムウェア(身代金要求型ウィルス)に感染した際も、ドイツのグループ会社に設置されていた電子顕微鏡の操作装置を介してランサムウェアに感染し、日本の受発注システムに被害が出たという。また同年、チケット販売大手である「ぴあ」がサイバー攻撃に遭い、個人情報15万件が盗まれた際も下請けの委託業者が狙われている。

日本では企業が被害を報告したがらないために、被害総数はなかなかデータとして明確に出てこないが、米調査会社ポネモン・インスティテュートの調査によれば、米国では56%の企業や組織が、外部の供給業者が原因の情報流出を経験している。

では、中国政府系のハッカー集団の正体は一体何者なのか。

台湾でサイバーセキュリティを担う台湾行政院(内閣)の資通安全処(サイバーセキュリティ局)の簡宏偉・局長は、「中国は、台湾をサイバー攻撃の実験場所とみなしている」と筆者の取材に語っている。台湾こそ、中国から最も攻撃を受けている地域のひとつであり、中国のサイバー部隊について最前線で研究を続けている地域である。

簡局長は、「中国政府系ハッカーのサイバー攻撃は、破壊行為が目的ではない」と述べる。「中国は特に政府や軍の機密情報を求めている。高官が政治的に何を考えているのかを知りたいからだ。そうした情報を参考にして対台湾政策を決め、台湾市民を親中にするべく、サイバー攻撃などで世論を操作するなどの工作も行っている」

さらに簡局長は、「有事に向けての準備も中国は実施しており、通信分野や鉄道、電力など台湾のインフラ分野のシステムにも入り込んでいる。平時にはおとなしくインフラのシステム内にとどまっているプログラムが、有事になったら一斉に攻撃を開始することが懸念されている」とも主張していた。

一般企業のように統率されている

中国のサイバー攻撃は、持続的標的型攻撃(APT)と呼ばれるやり方が主流だ。狙ったターゲットにフィッシングメールなどでサイバー攻撃してシステムに侵入し、持続的に潜伏して情報を盗み出すのである。

中国のサイバー攻撃はとにかく組織化されている。台湾の警察当局で元サイバー捜査員だったハッカーや、欧米の情報機関関係者らは、筆者の取材にこう口を揃える。

中国のハッカーは24時間体制で、交代制で働いており、何の任務をしなければいけないのか事細かに決められている。彼らの攻撃パターンを分析すると、非常に組織化されていることが特徴的で、まるで一般企業に勤めているかのように動いている。

中国のハッカーには潤沢な予算が割かれているため、決められた「勤務時間」で働いていると分析されており、9時出社・5時退社といった形態で、ちゃんと休暇も取っているのだという。

中国は2000年に「ネット・フォース」と呼ばれるサイバー攻撃部隊を創設してから、世界中でサイバー攻撃に力を入れてきた。その後、人民解放軍の総参謀部第3部(3PLA)が中心となって、他国の政府や軍の機密情報、外国企業の知的財産などを徹底的に盗むようになった。さらに、日本や欧米の大手メディアや政府機関の動向を探るためのサイバースパイ工作も当たり前のように行ってきた。

2003年にはサイバー攻撃で米軍から、2010年には大手IT企業や軍事企業から大量の機密情報を盗み出している。当時、中国のハッカーらがグーグル検索のソースコードも盗んだと、元米軍幹部が筆者に語っている。2015年には連邦人事管理局(OPM)からCIA(米連邦調査局)などの職員情報を含む連邦職員2210万人分の個人情報も奪っている。

ちなみに台湾でも2008年に中国の政府系ハッカーによって、台湾人2200万人のうち、1500万人分の細かな個人情報が盗まれている。こうした例は、あまりにも多すぎて枚挙にいとまがない。

実力は米国、ロシアに匹敵

中国のサイバー部隊の数は10万人とも言われたが、その数はどんどん増え、中国政府は2015年頃から本格的な組織の再編に着手。人民解放軍戦略支援部隊(SSF)を創設し、サイバースパイ工作からプロパガンダ、破壊工作まで、中国のサイバー戦略を包括的に取りまとめている。

その中でもサイバー攻撃に特化している部隊は、サイバー・コー(サイバー部隊)と呼ばれており、3PLAもそこに組み込まれた。中国のサイバー部隊は現在、軍のサイバー兵士が7万人ほどで、民間から協力しているハッカーらは15万人ほど、合わせて22万人以上の規模になるという。

欧米の情報機関に長年勤めていたサイバースパイは筆者の取材に、「欧米の情報機関は、中国は通常兵器よりもサイバーに力を入れていると分析しています」と話し、さらに「サイバー関連組織は拡大し続けており、全体で数百万人が関与しているとみられる」とも指摘している。

こうしたサイバー空間などをめぐるCIA元高官やMI6元スパイなど情報機関関係者らの分析も、拙著『世界のスパイから食い物にされる日本』で詳しく書いているので、ぜひ参考にしていただきたい。

最近話を聞いた元CIA(米中央情報局)でサイバーセキュリティ部門のトップを務めていた人物は、「中国のサイバー部隊は、米国やロシアに匹敵するサイバー攻撃能力を持つ」と語っている。「中国の政府系ハッカーらは日本のシステムに深く入り込むことに成功している。ロシアやイラン、北朝鮮などともダーク(闇)ウェブでツールなどを取引などしながら攻撃をしている」。

そのような強大かつ統制のとれた敵が日本を襲っている現実を、私たちはしっかりと認識すべきである。

今回、対日サイバー攻撃の実態があまり明るみに出ない中、三菱電機がサイバー攻撃にさらされた事実を認めたことは評価できるし、被害に遭った経験のあるそのほかの企業も、ぜひ続いてほしい。東京五輪を前に、問題を直視し、教訓をしっかりと生かすべきだろう。

山田 敏弘

この記事へのコメントはありません。